Кракен угрожает пользователям мобильников

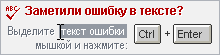

На конференции Black Hat была представлена программа Kraken, позволяющая за 30 секунд вычислить ключ шифрования GSM и получить доступ к чужим переговорам и СМС. Этот устаревший алгоритм до сих пор используют российские сотовые операторы, а значит — они в опасности. Ведь создатель программы, Фрэнк Стивенсон, готов поделиться ею со всеми желающими.

Фрэнк Стивенсон — программист из Норвегии, разработавший нашумевшую программу, готов поделиться ею со всеми желающими — абсолютно бесплатно, в обмен на чистый жесткий диск.

Стивенсон охотно описывает механизмы, которые лежат в ее основе: его детище способно взламывать алгоритм шифрования A5/1. И хотя он во многих странах уже и относится к устаревшим, российскими сотовыми операторами все же используется. Поэтому, естественно, основная угроза ложится на их плечи.

Но изобретатель уверяет, что без специального оборудования, предназначенного для прослушки, программа становится малоэффективна и по большому счету не несет никакого вреда личному пространству обывателей. А также он вскользь заметил, что само шифрование в России периодически отключается — как правило, по требованию силовых структур.

Для взлома алгоритма используются 1,7-терабайтные радужные таблицы. Тем самым это обстоятельство частично спасает владельцев мобильных телефонов. Возникает условная недоступность программы Kraken — главным образом, из-за большого "веса" передавать ее "из рук в руки" в действительности является проблемой.

Читайте также: Мобильные "доносчики"

Но разработчик пообещал предоставить ее всем желающим, если они случайно окажутся в Осло. Необходимо просто встретиться с ним и обменять свой чистый жесткий диск на другой, с записанными таблицами. Надо полагать, что в ближайшее время найдутся "доброжелатели", которые поделятся таблицами со всеми желающими через торренты, тогда и может возникнуть реальная угроза.

Созданное программное обеспечение определенно представляет собой шаг вперед в развитии криптографического программного обеспечения (ПО), связанного с сетями GSM. Создатели Kraken уверены, что получать данные при помощи их разработки можно и в 3G-сетях, так как стандарт GSM является опорным для их работы.

В декабре прошлого года Фрэнк Стивенсон и еще несколько человек в команде уже демонстрировали ПО для работы с криптографическими таблицами, которая позволяла взламывать алгоритм шифрования A5/1. Но программа требовала доработки. Теперь код ее завершен и скорость работы в разы выше, чем у декабрьской версии.

Слабое шифрование — не единственная проблема мобильной связи. Днем раньше на той же конференции некий хакер, называющий себя The Grugq, рассказал о двух типах атак, которые можно осуществить при помощи обычных телефонов.

Читайте также: Итальянцы предложили новую идеологию… сотовой связи

Первый описанный способ подразумевает выведение из строя ближайшие базовые станции при помощи RAC-запросов. В результате атака может привести к отключению от сети всех телефонов в непосредственнойблизости.

Второй тип атаки позволяет воспрепятствовать получению СМС-сообщений и получению входящих звонков на аппарате жертвы. Для осуществления этой несложной махинации достаточно всего лишь знать номер телефона.

GSM-безопасность в значительной степени является результатом широко известных недостатков, дыр и лазеек в алгоритме A5/1, используемого для расшифровки звонков в большинстве развитых стран мира.

Много лет назад операторы мобильной связи разработали A5/3, которая производит более триллиона математических операций. Она до сих пор не принята на службу операторами мобильной связи по причине того, что перевод аппаратуры на новую платформу будет стоить колоссальной суммы. Другой причиной является тот факт, что старые мобильники не смогут работать в этом диапазоне. Кстати, многие страны продолжают использовать A5/0, которая не использует шифрования вообще.

Читайте также: Осторожно — автохакинг!

Подробнее об угрозе прослушивания мобильных устройств корреспонденту "Правды.Ру" рассказал старший специалист по анализу сложных угроз компании ESET Евгений Родионов:

"Система безопасности GSM неоднократно подвергалась жесткой критике со стороны специалистов. Однако от нее никуда не деться. Потому приходится учиться бороться со злоумышленниками, хотя как таковая полноценная защита от взлома алгоритмов сети GSM так и не создана.

Продемонстрированная атака на шифр А5/1, используемый в GSM сетях, сигнализирует о необходимости смены схемы шифрования в GSM-трафике, которой насчитывается порядка 20 лет.

Примечательно, что стоимость данной атаки существенно ниже, чем стоимость ранее известных атак, что говорит о возможности массового прослушивания телефонных переговоров и чтении СМС-сообщений.

Авторы выступления не предоставили готового решения для прослушивания телефонных переговоров, однако подробно описали всю технологию. Таким образом, заинтересованная личность может самостоятельно собрать систему для прослушивания, купив соответствующую радиоаппаратуру и скачав необходимое ПО.

Более того, телефоны нового поколения, такие как 3G, зачастую используют GSM сети, из-за довольно малой зоны покрытия сетей 3G, что делает их так же уязвимыми к описанным атакам.

На сегодняшний день, все осталось буквально на том же этапе. Мобильные операторы не решились сменить алгоритм системы GSM на более усовершенствованный, мотивируя это колоссальными финансовыми затратами. В связи с этим защитный спектр невелик.

Единственное, что способно повысить защиту GSM-сетей, это пользователи, которые создадут спрос на улучшение и совершенствование защитного механизма сети, заявив об этом своей компании-оператору.

Защититься от подобной атаки рекомендую самым надежным способом — не проводить конфиденциальные переговоры через GSM-телефоны, это касается также и СМС-услуг".

Читайте также в рубрике "Наука и техника"